La ciberseguridad Zero Trust es mucho más que una tendencia: es una estrategia de defensa digital que parte de una premisa radical pero efectiva: no confíes en nadie, ni siquiera dentro de tu red.

En un mundo donde el trabajo remoto, los accesos en la nube y las amenazas internas son el pan de cada día, asumir que cualquier usuario o dispositivo puede estar comprometido es la forma más sensata de proteger tu infraestructura.

¿Por qué el modelo tradicional de seguridad ya no es suficiente?

Los modelos clásicos (firewall perimetral, antivirus, roles fijos) están pensados para entornos cerrados, como oficinas físicas y redes privadas. Pero hoy:

Los empleados se conectan desde cualquier parte del mundo.

Los proveedores acceden a tus sistemas desde sus dispositivos.

Las amenazas más graves vienen desde dentro.

Las redes y nubes están hiperconectadas.

Zero Trust cambia el enfoque: en lugar de asumir que todo dentro del sistema es seguro, cada acceso se debe validar, sin importar su origen.

Principios clave de la ciberseguridad Zero Trust

Verifica explícitamente: todo usuario y dispositivo debe autenticar su identidad antes de acceder.

Acceso mínimo necesario: otorga solo los permisos estrictamente requeridos.

Asume la violación: trabaja como si tu red ya estuviera comprometida.

Microsegmentación: divide la red en partes pequeñas para evitar que un atacante se mueva libremente.

Monitoreo constante: analiza comportamientos, accesos y anomalías en tiempo real.

✅ Paso 1: Evalúa tus activos y flujos de datos

Antes de proteger algo, necesitas saber qué estás protegiendo. Comienza por:

Mapear los activos críticos de tu empresa: bases de datos, aplicaciones en la nube, sistemas ERP, etc.

Identificar qué datos sensibles (clientes, finanzas, propiedad intelectual) maneja cada sistema.

Analizar los flujos de acceso: ¿quién accede a qué? ¿Desde dónde? ¿Con qué permisos?

💡 Consejo: Herramientas como Microsoft Purview, DataDog o SolarWinds pueden ayudarte a visualizar estos flujos y detectar cuellos de botella o riesgos.

✅ Paso 2: Aplica autenticación fuerte (MFA)

Uno de los principios clave de Zero Trust es «Nunca confíes, siempre verifica». No basta con usuario y contraseña.

Implementa MFA (autenticación multifactor) en todos los accesos, especialmente para:

Aplicaciones SaaS (como Google Workspace, Office 365)

Accesos a VPN y escritorios remotos

Paneles de administración de servidores

🔐 MFA puede incluir autenticadores como Google Authenticator, tokens físicos o notificaciones push. Evita depender solo de SMS, ya que son vulnerables a ataques por SIM swapping.

✅ Paso 3: Segmenta tu red y controla el acceso

Aquí entra en juego el principio de mínimos privilegios. Nadie debería tener más acceso del estrictamente necesario.

Usa microsegmentación de red para dividir sistemas según su función o sensibilidad.

Define políticas de acceso basadas en roles (RBAC) o identidades (IDAC).

Desactiva accesos por defecto o cuentas inactivas que representen una puerta trasera.

💬 Por ejemplo, un diseñador gráfico no necesita acceso al servidor de base de datos financiero. Parece obvio, pero es un error común.

✅ Paso 4: Elige herramientas con enfoque Zero Trust

No necesitas reinventar la rueda: muchas soluciones modernas ya ofrecen componentes pensados para Zero Trust:

Azure AD Conditional Access: define reglas dinámicas basadas en identidad, dispositivo y localización.

Google BeyondCorp: elimina la necesidad de VPN y gestiona el acceso desde cualquier lugar.

Okta y Duo Security: autentican y autorizan con visibilidad centralizada.

🔍 Evalúa también soluciones de proveedores como Zscaler, Palo Alto Networks o Fortinet, que ofrecen marcos completos de Zero Trust.

✅ Paso 5: Supervisa, registra y automatiza

La confianza no solo se verifica al inicio. Se verifica constantemente.

Instala herramientas de SIEM (Security Information and Event Management) como Splunk, IBM QRadar o ELK Stack.

Integra soluciones de UEBA (User and Entity Behavior Analytics) para detectar comportamientos anómalos.

Automatiza respuestas a incidentes: por ejemplo, bloquear automáticamente un dispositivo que intente acceder desde una IP no autorizada.

🔁 El monitoreo continuo es lo que convierte a Zero Trust en una estrategia viva y adaptable a nuevas amenazas.

Errores comunes al implementar el modelo Zero Trust (y cómo evitarlos)

Adoptar la ciberseguridad Zero Trust no es tan simple como instalar una herramienta o activar MFA. Muchos equipos cometen errores que frenan su efectividad y terminan frustrando el proceso. Estos son los más frecuentes:

❌ Pensar que Zero Trust es solo una tecnología

Uno de los mayores malentendidos. Zero Trust es una estrategia, no un producto que compras e instalas. Requiere cambios en la cultura organizacional, políticas, formación y arquitectura tecnológica.

✅ Solución: Define primero una estrategia, establece objetivos claros y luego elige las herramientas que se alineen con tu plan.

❌ Intentar implementarlo todo a la vez

Zero Trust no se implementa en un día. Si tratas de abarcar todo sin priorizar, es probable que falles.

✅ Solución: Empieza por lo crítico: accesos a datos sensibles, identidades y MFA. Luego avanza por fases bien definidas (segmentación, automatización, etc.).

❌ No involucrar al equipo de TI y al negocio

Si solo lo lidera el área de seguridad, sin coordinación con el resto del equipo de TI o sin entender los flujos de negocio, pueden generarse fricciones o bloqueos innecesarios.

✅ Solución: Trabaja en conjunto con TI, RRHH, dirección y usuarios finales. La estrategia debe ser transversal.

❌ Olvidar los accesos de terceros o proveedores

Un error común es ignorar los accesos externos (consultores, socios tecnológicos, proveedores). Estos también pueden ser vectores de ataque.

✅ Solución: Aplica políticas de Zero Trust también a accesos temporales o de terceros. Usa herramientas de gestión de identidad externa (como Azure AD B2B o soluciones PAM).

❌ No educar al equipo sobre el nuevo modelo

Puedes tener el mejor sistema, pero si los empleados no saben cómo actuar o qué ha cambiado, el riesgo persiste.

✅ Solución: Implementa campañas internas de concienciación. Explica por qué ahora deben usar MFA, por qué su acceso cambió o qué hacer ante alertas.

💡 Recordatorio final: Zero Trust es un camino, no un destino. Cometer errores es normal, pero aprender rápido y ajustar es clave para avanzar.

Lista de verificación para saber si estás aplicando bien Zero Trust

- Tienes mapeados todos tus datos sensibles y flujos críticos

- Tu equipo usa MFA en todos los accesos

- Has reducido los permisos a lo estrictamente necesario

- Usas herramientas como EDR, ZTNA o CASB

- Hay una política documentada de gestión de identidades y accesos

- Analizas comportamiento de usuarios en tiempo real

- Hay un plan de mejora continua y automatización de seguridad

👉 Si marcas menos de 5 de 7, es momento de reforzar tu estrategia.

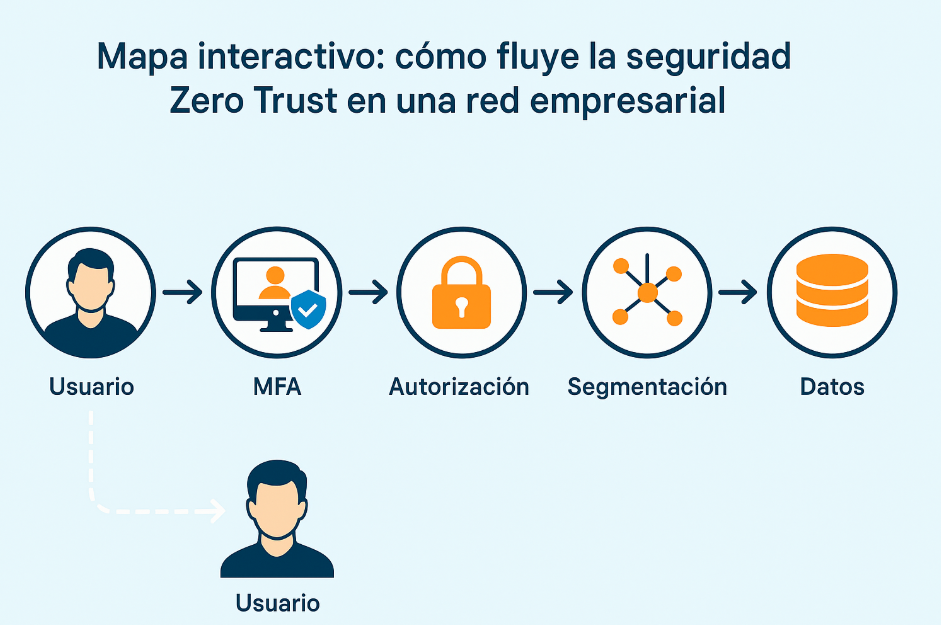

Mapa interactivo: cómo fluye la seguridad Zero Trust en una red empresarial

Esta infografía visualiza de forma clara y didáctica el recorrido de la seguridad Zero Trust desde el usuario hasta el acceso a los datos críticos. A través de cada etapa —autenticación multifactor, control de acceso, segmentación, verificación continua y monitoreo en tiempo real— entenderás cómo este modelo verifica todo, en todo momento y sin asumir confianza previa. Ideal para equipos de TI, directivos y responsables de seguridad que buscan implementar esta arquitectura de forma estructurada y efectiva.

Conclusión: ¿Es Zero Trust demasiado para tu empresa?

No, lo importante es entender que no necesitas hacer todo de golpe. Puedes empezar por implementar MFA, revisar permisos, controlar accesos y crear una cultura de seguridad.

La ciberseguridad Zero Trust no es una moda: es una necesidad urgente en 2025.

🔎 ¿Te interesó este enfoque? Mira también:

- 🔐 Cómo proteger tu empresa del ransomware en 2025

Descubre cómo proteger tu empresa del ransomware en 2025 con estrategias prácticas y efectivas